組み込み開発者のための「IoT製品 セキュリティ実装ガイド」:組み込み開発視点で見る「IoTの影」(6)(2/2 ページ)

「ユーザー目線」でのライフサイクル

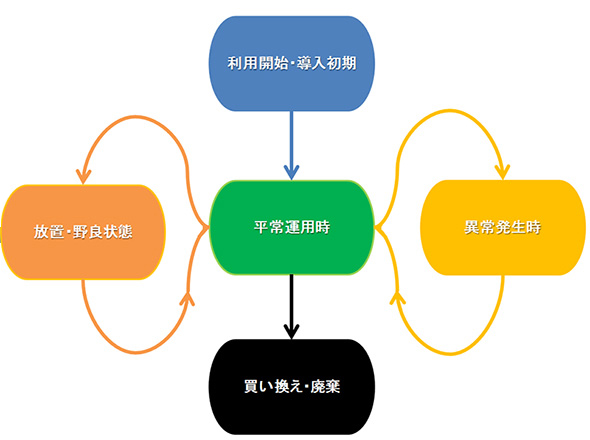

さて、もう1つのライフサイクルを見てみよう。

これはユーザーが製品を導入してから廃棄するまでのライフサイクルを表したものだ。そして、各ステージにおいて特に注意してほしいのは以下の点になる(ガイドにも注記している)。

| ステージ | 留意点 |

|---|---|

| 利用開始 | デバイスの導入設定がユーザーにとって複雑でなく、初期設定に必要な情報などを第三者が再利用することのできない仕組みを提供することが望ましい |

| 異常発生時 | 利用を開始した後、デバイスに異常が発生した場合、異常を解消して復旧する必要がある |

| 放置・野良状態 | 利用開始後、長期間にわたって使用せずに稼働させたまま放置することで第三者がデバイスにアクセスすることが可能な状態を「野良」と呼ぶが、この状態はセキュリティ上は好ましくない |

| 買い替え・廃棄 | 所期の目的を達成し、デバイスが不要となる場合には買い替えなどに伴いいままで使用してきたデバイスに記録、保存されたデータの消去や初期化についての手順が準備され、ユーザーが対処するか、ユーザーが対処せずともよいような仕組みがあることが望ましい。 |

なお、ガイドの中では記載していないが、平常運用時にも気を付けるべき点がある。

基本的に製品はユーザーが適切に管理し、安全に運用してくれるはずであるが、セキュリティを担保するためには時として、必要な対処や作業を半ば強制的に行わせる仕組みが必要となることだ。そもそもユーザーはITやセキュリティの専門家ではないので、ソフトウェアの更新などは自動的にバックグラウンドで実施し、切り替えの動作だけユーザーに選択させるなどの工夫が必要となるだろう。

更新の現実的なアプローチとして、Appleのルーター製品「AirMac Extreme」を参考にして考えてみようと思う。

- 1 ルーター本体のLEDは通常グリーンに光っているが、更新など管理者の作業が必要な状況だとオレンジに光る。

- 2 Appleが提供する「AirMac ユーティリティ」というツールをMacあるいはiPhone/iPadで起動し、LEDがグリーンからオレンジになったAirMac Extremeを選択する。

- 3 ルーターの名前の右脇に赤く数字が表示されている部分が必要な更新で、クリック(タップ)すれば更新のインストールが開始できる。

これでもまだハードルは高いとは思うが、簡素化して安全かつ容易に更新することのできる仕組みができたなら業界全体で利用できるようにしてもいいと思う。もちろん更新に失敗した場合には、元に戻せるようになっているとなお良い。更新失敗の後、初期状態から再セットアップでは手間がかかりすぎる。

この手の遠隔更新に対応した製品を提供している会社は少なくないし、OTA(Over The Air:無線ネットワーク越しのソフトウェア更新管理)の仕組みを提供する会社も多い。オランダのGemaltoが提供するのは4G/LTEの通信網とSIMを使った仕組みで、そもそもは携帯電話やスマートフォンなどの更新・管理のためのものである。これとは異なるアプローチをコネクテッドカー向けに開発しているものもある。ドイツのESCRIPTとREDBENDによるプロトタイプが2015年に発表されている。

同様にコネクテッドカー向けのOTA製品はWind Riverからも提供されている。この「Wind River Helix CarSync」は2016年にWind Riverが買収した米Aryngaの製品で、コネクテッドカーだけでなく家電などでも利用できるとする配信の仕組み全体を提供するものだ。意外かもしれないが、CADやPLMツールで有名なPTCも産業用IoT向けに「ThingWorx」というプラットフォームを提供し、OTAなどの仕組みは「Axeda」の名前で用意している。

多くの企業でこれらのライフサイクルについて、セキュリティ上のリスク分析は十分に行われていると思われる。しかし、セキュリティを担保するためにどのような仕組みやサービスを導入・実装するかについての判断基準として忘れて欲しく無いのは「ユーザーはセキュリティに興味が無い」そして「ユーザーが必然的にセキュリティを高めるよう」にする必要があるということだ。

次回は脅威一覧表について解説したいと思う。

なお、日本ネットワークセキュリティ協会(JNSA)では不定期だが本ガイドのセミナーやワークショップを開催中なので、興味のある方はJNSAのWebサイトから問い合わせてほしい。

関連記事

ユーザーが意識しないIoTセキュリティを実現する

ユーザーが意識しないIoTセキュリティを実現する

開発側はとにかく、利用者側は「IoTのセキュリティ」をどれだけ気にしているのだろうか。開発側は楽観視することなくIoTセキュリティの全体像を把握し、セキュリティに注意を払わねばならない。 「IoT」のためだけではない、セキュアなプラットフォーム

「IoT」のためだけではない、セキュアなプラットフォーム

今回は「プラットフォーム」の話をしようと思う。はやりの「セキュアOS」というコンセプトと現在のハードウェアが抱える課題についてである。これらの問題を鳥瞰することで、組み込み開発者が「どこまで」を開発の範囲とするのかが浮かび上がる。 IoTは「IT」と「組み込み」だけではない

IoTは「IT」と「組み込み」だけではない

IoTはエンドデバイスとクラウドサービスの組み合わせで構成されているが、組み込み開発の焦点をデバイス側だけに当てていないだろうか。「IoT」として価値を提供する以上、より広い視野での開発が求められるのである。 「IoTのセキュリティ」はみんなの問題

「IoTのセキュリティ」はみんなの問題

IoTや類似するシステムは既に身の回りに多数存在する。今回はレーダー情報の可視化というIoT的なシステムである「天気予報」から、IoTの想定されるリスクと対処法について考察してみたい。 「IoTのセキュリティ」が大切な理由

「IoTのセキュリティ」が大切な理由

「Internet of Things」(IoT)による明るい未来、美しい物語が各所で語られているが、IoTはその特性によって管理改善の難しい領域を持つ。それがサイバー攻撃によるリスクである。本稿ではIoTが本質的に持つリスクと危険性について紹介する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

会員登録がまだの方はこちら

豊富なホワイトペーパーの中から、製品・サービス導入の検討に役立つ技術情報や導入事例などを簡単に入手できます。

特集

- 設計者CAEの取り組みに関する実態

- マテリアルズ・インフォマティクスの動向調査

- 製造業のアナログ業務の実態調査

- 設計・解析業務におけるAI活用

- 製造現場におけるデータ活用の実態調査

- 3Dプリンタ利用動向調査

- CAD利用動向調査

- 研究・開発職のデジタル活用調査

- 安全安心なIoT機器実現の課題

- 電気設計者の課題と解決

- “つながる工場”の現状と課題

- 製造業におけるAI開発および活用の実態

- 設計・製造現場における品質管理

- 製造業IoTセキュリティ

- IoT時代の組み込みソフトウェア品質

- IoT時代のセキュリティリスクに備える

- 加速する工場と生産設備のデジタル化

- 製造業の省エネ対策と課題

- モノづくり設計者のワークスタイル調査

- タイアップ&セミナーコンテンツ一覧

「AirMac Extreme」

「AirMac Extreme」