「PLCも攻撃対象だ」カスペルスキー氏が製造業に警鐘を鳴らす:Eugene Kaspersky

大規模なランサムウェア被害が報告される中、カスペルスキーのCEO ユージン・カスペルスキー氏が来日。生産施設のPLCや産業用ロボットなどもWannaCryのようなサイバー攻撃の対象になる可能性は否定できないと警鐘を鳴らす。

ランサムウェア「WannaCry」の猛威はいまだとどまることを知らず、過去最大級の被害を記録する可能性すら浮上した。WannaCryはWindows SMB v1(Windows OSに用いられているファイル共有プロトコル)の脆弱(ぜいじゃく)性を利用したものだが、被害を受ける可能性があるのはPCやサーバといったIT機器だけではない。

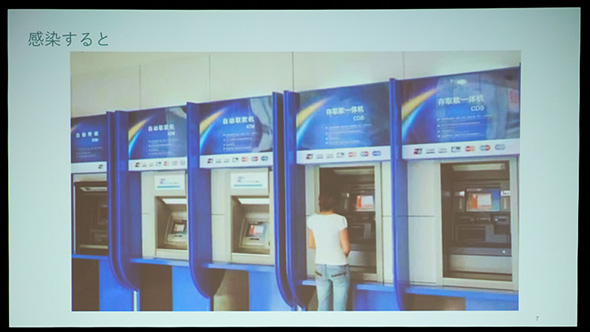

WannaCryの感染は医療機器やATM、デジタルサイネージなど組み込み機器でも報告されており、機器メーカーの中にはSiemensやRockwell Automation、GEのように独自の対応情報を公開する企業も現れている(機器メーカーの対応状況については米国土安全保障省のセキュリティ機関、NCCIC/ICS-CERTが収集して公開している)。

大規模なランサムウェア被害が報告される中、大手セキュリティベンダーの1つ、カスペルスキーの最高経営責任者 ユージン・カスペルスキー氏が来日。生産施設のPLCや産業用ロボットなどもWannaCryのようなサイバー攻撃の対象になる可能性は否定できないと警鐘を鳴らす。

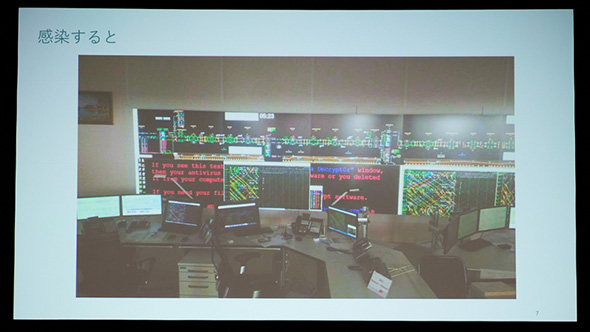

WannaCryは前述のようにWindowsのSBM v1に含まれる脆弱性を利用したもので、感染するとデータの復旧と引き換えに送金を促すダイアログが表示される。Kaspersky Labによれば日本国内での感染例はまだ報告されいないが、海外では鉄道管理システムや空港の行き先案内板、ATMなどが被害に遭っている。

影響を受けるWindows OSはWindows XP、Vista SP2、Server 2008 SP2/R2 SP1など比較的古いOSだが、最新OSであるWindows 10についてもパッチ「MS17-010」が適用されていない一部のバージョン(ビルド1511/1607など)については影響を受ける。対策してはパッチ「MS17-010」を適用する、SMB v1を無効にする、エンドポイントセキュリティを有効にするなどがあり、もちろん、ランサムウェア対策として共通である「バックアップをとる」も有効だ。

自己増殖型のワーム機能を持つこともあり、カスペルスキーが確認しただけも2017年5月17日の時点で150カ国、33万台以上のデバイスが影響を受けている。ただ、被害金額としては2017年5月18日時点で8万ドル程度とみられ、「拡大の規模に比べると金銭的な被害は少ないといえる」(カスペルスキー 代表取締役社長 川合林太郎氏)状況にある。

こうしたサイバー攻撃は激増している。マルウェアの検体発見報告は、1986年から2006年までの20年間で合計100万件であったが、2016年には1年間で220万件が検出されるまでに至っている。依然として主な攻撃対象はWindows OSを搭載した機器であるが、カスペルスキー氏はIoTの一般化に従い攻撃は巧妙となり、銀行や発電所、交通・運輸といった社会インフラも対象になりつつあると述べる。

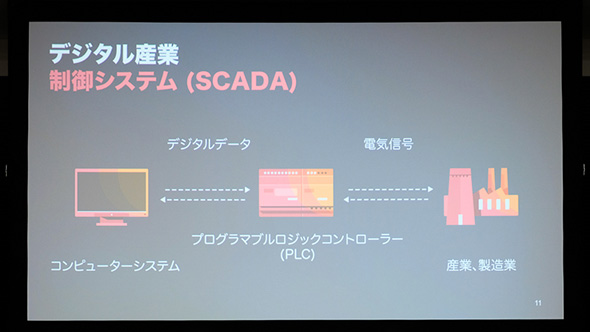

特にカスペルスキー氏が注意すべきというのが、コンピュータによるシステム監視ならびにプロセス制御である「SCADA(Supervisory Control And Data Acquisition:産業機器制御システム)」だ。サイバー攻撃によって産業機器の制御を乗っ取る、あるいは破壊することで、旧来のサイバー攻撃とはまた違った大きな損害を発生させることが可能だからだ。カスペルスキー氏は「新しいデジタル犯罪のビジネスモデルが散見される」と注意を促す。

「SCADAへの攻撃は既に存在する。それに、SCADAにおいて重要な役割を持つPLCも既に攻撃対象となっており、外部からの攻撃によってPLCのデータが消去された被害を既に確認している。産業用ロボットへの攻撃事例はないが、組み込み機器である以上、脆弱性がありえることを認識すべきだ」(カスペルスキー氏)

製造業をターゲットにした「新しいデジタル犯罪のビジネスモデル」

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「IoTデバイスは信頼できるか」南海の楽園で語られたIoTセキュリティの「いま」と「対策」

「IoTデバイスは信頼できるか」南海の楽園で語られたIoTセキュリティの「いま」と「対策」

「デバイスは信用できるか?コードは信頼できるか?」「産業用制御システムセキュリティの3本柱とは何か?」――カスペルスキーがカリブ海のリゾート地で開催したイベントの中から、セキュリティポリシーと産業用制御システムを取り上げた2つを紹介する。 組み込み開発の視点で見る、「IoTと組み込みセキュリティ」その概念と実装

組み込み開発の視点で見る、「IoTと組み込みセキュリティ」その概念と実装

IoTによる明るい未来、美しい物語が各所で語られているが、IoTはその特性によって管理改善の難しい領域を持つ。それがサイバー攻撃によるリスクである。本稿ではIoTが本質的に持つリスクと危険性、その対策について組み込み開発の視点から解説する。 IoTデバイスを狙うマルウェア「Mirai」とは何か――その正体と対策

IoTデバイスを狙うマルウェア「Mirai」とは何か――その正体と対策

史上最大規模のDDoS攻撃を引き起こしたとされるマルウェア「Mirai(ミライ)」。なぜ多くのIoTデバイスがMiraiに感染してしまったのか? 本格的なIoT時代の到来を前に、あらためてMiraiによる攻撃の手口と対策について解説する。 組み込み開発者のための「脅威一覧表」解説

組み込み開発者のための「脅威一覧表」解説

日本ネットワークセキュリティ協会(JNSA)では、コンシューマー向けIoT製品を開発する際、どのようなセキュリティを実装すべきか指針となるガイドを提供している。ガイドを参照に「脅威一覧表」の読み方を解説する。 ソフトウェアは「完成してからが本番」でもある

ソフトウェアは「完成してからが本番」でもある

「モノづくりに携わる人」だからこそ、もう無関心ではいられない情報セキュリティ対策。しかし、堅苦しい内容はちょっと苦手……という方に向けて、今日から使えるセキュリティ雑学をお届けします。今回は、製造業におけるソフトウェアセキュリティ対策の考え方について取り上げたいと思います。