連載

組み込み開発者のための「脅威一覧表」解説:組み込み開発視点で見る「IoTの影」(7)(1/3 ページ)

日本ネットワークセキュリティ協会(JNSA)では、コンシューマー向けIoT製品を開発する際、どのようなセキュリティを実装すべきか指針となるガイドを提供している。ガイドを参照に「脅威一覧表」の読み方を解説する。

前回は日本ネットワークセキュリティ協会(JNSA)のIoT セキュリティワーキンググループで作成した、コンシューマーIoTのセキュリティガイドの肝となる3章の前段を解説した(関連記事:組み込み開発者のための「IoT製品 セキュリティ実装ガイド」)。今回は最もボリュームのある「脅威一覧表」の読み方を解説しようと思う。

そもそも一覧表にしようと思ったのは、日本の開発者が欲しがる体裁にしようということが念頭にあったからだ。加えて「○×表ではないもの」「既に関連する組織で発表されているもの」「開発者に参照されているもの」に近くすれば理解してもらいやすいだろうと考え、まずはIPA(独立行政法人 情報処理推進機構)が提供しているものを探し出した。

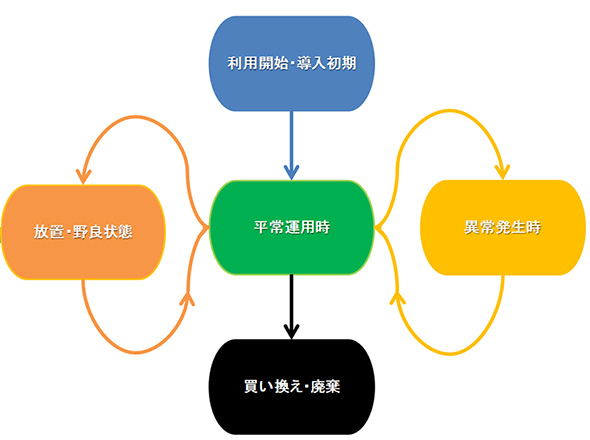

IPAが提供しているものは自動車を対象としているので、それを「コンシューマー向けIoT製品」と差し替えて脅威分析を行うことにしたのである。なお「状態」としては、製品を購入してから廃棄に至るまで5つの状態を定義している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

組み込み開発者のための「IoT製品 セキュリティ実装ガイド」

組み込み開発者のための「IoT製品 セキュリティ実装ガイド」

「コンシューマー向けIoT製品」を開発する際、どのようなセキュリティを実装すべきか。筆者も執筆監修に携わったJNSAのガイドブックより、機器とサービスの仕様から「どのようにセキュリティ対策を想定し、優先順位を決定するべきなのか」を例示していきたい。 ユーザーが意識しないIoTセキュリティを実現する

ユーザーが意識しないIoTセキュリティを実現する

開発側はとにかく、利用者側は「IoTのセキュリティ」をどれだけ気にしているのだろうか。開発側は楽観視することなくIoTセキュリティの全体像を把握し、セキュリティに注意を払わねばならない。 「IoT」のためだけではない、セキュアなプラットフォーム

「IoT」のためだけではない、セキュアなプラットフォーム

今回は「プラットフォーム」の話をしようと思う。はやりの「セキュアOS」というコンセプトと現在のハードウェアが抱える課題についてである。これらの問題を鳥瞰することで、組み込み開発者が「どこまで」を開発の範囲とするのかが浮かび上がる。 IoTは「IT」と「組み込み」だけではない

IoTは「IT」と「組み込み」だけではない

IoTはエンドデバイスとクラウドサービスの組み合わせで構成されているが、組み込み開発の焦点をデバイス側だけに当てていないだろうか。「IoT」として価値を提供する以上、より広い視野での開発が求められるのである。 「IoTのセキュリティ」はみんなの問題

「IoTのセキュリティ」はみんなの問題

IoTや類似するシステムは既に身の回りに多数存在する。今回はレーダー情報の可視化というIoT的なシステムである「天気予報」から、IoTの想定されるリスクと対処法について考察してみたい。 「IoTのセキュリティ」が大切な理由

「IoTのセキュリティ」が大切な理由

「Internet of Things」(IoT)による明るい未来、美しい物語が各所で語られているが、IoTはその特性によって管理改善の難しい領域を持つ。それがサイバー攻撃によるリスクである。本稿ではIoTが本質的に持つリスクと危険性について紹介する。