「脆弱性の自動分析」と「デバイス固有のエージェント」がIoT機器の世界を守る:イスラエル発の“IoT機器開発者が喜ぶ仕組み”

いま、「IoT機器」がサイバー攻撃者に狙われている。この脅威への対策としては、設計時からセキュリティを組み込んでそもそもの脆弱性をなくすこと、さらには攻撃を受けたとしても被害拡大を防ぐ根本的な仕組みを取り入れることだが、具体的にどのようなことを行うべきかはなかなか浸透していない。“IoT機器の脅威を根本から取り除く仕組みを取り入れる”ための対策とは?

デジタル家電、Webカメラ、スマートスピーカー……小さな、どこにでも設置できるInternet of Things(IoT)と呼ばれる機器がつながることにより、私たちの生活は豊かになりつつある。しかし、その姿をサイバー攻撃者たちは違う角度からのぞき込んでいるようだ。

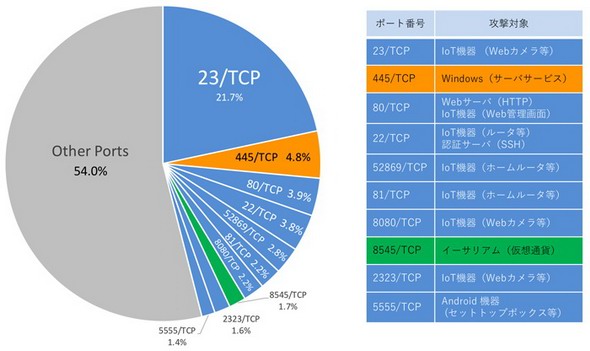

情報通信研究機構 (NICT)は2019年2月、同機構がインターネット上の調査観測を行う「NICTER」で2018年に観測した結果をレポートして公開した。これによると、サイバー攻撃者が現在進行形で狙っているのは、まさにIoTであることを意味している。

「Mirai」というマルウェアを覚えている方も多いだろう。Linuxで動作する小さな“IoTデバイス”を攻撃し、多数の機器を遠隔操作することで、大規模なネットワーク攻撃に悪用するものだ。IoTのように、同一仕様のデバイスがインターネット上に大量に存在するということは、その一つにシステムの弱点である“脆弱性”が残っていた場合、同一の攻撃で大量の感染デバイスを確保できる。脆弱なIoT機器とサイバー攻撃は、親和性の高い関係であるといえよう。

最近では、DDoS攻撃だけではなく“大量に機器が存在する”特性を利用し、少しずつ仮想通貨を不正に採掘するプロセスを混入させるクリプトジャッキングなども観測されている。外部からの攻撃だけではなく、機器の設計段階で不正なプログラムやライブラリを混入させ、バックドアを通じて情報を盗み出すような攻撃も、IoTの脅威として無視できない。こういったさまざまな脅威の存在を知るため、NICTでは「NOTICE」と呼ばれる一大キャンペーンを実施し、脆弱なIoT機器の検知に乗り出している。

しかし本来あるべき対策とは、設計時からセキュリティを組み込み、そもそもの脆弱性をなくすこと、さらには攻撃を受けたとしても被害の拡大を防ぐ根本的な仕組みを取り入れることだ。……とはいうものの、具体的にどのようなことを行うべきかはなかなか浸透していない。

開発エンジニアのモラルに頼るだけでなく、“IoT機器の脅威を根本から取り除く仕組みを取り入れる”ことが必要になってくる。その対策の一つが、大日本印刷が、イスラエルにおいて組み込みデバイスへのセキュリティ自動化パイオニアであるVDOO Connected Trust社(以下、VDOO社)と手を組み日本に展開する、エンドトゥエンドのIoTセキュリティソリューションだ。

VDOO社が提供してくれるもの、それは「セキュリティ習慣」

Copyright © ITmedia, Inc. All Rights Reserved.

提供:大日本印刷株式会社

アイティメディア営業企画/制作:TechFactory 編集部/掲載内容有効期限:2019年5月7日

図1 「NICTER観測レポート2018」で観測された宛先ポート番号別パケット数分布(調査目的のスキャンパケットを除く)。その多くがIoT機器に関連したポートだということが分かる

図1 「NICTER観測レポート2018」で観測された宛先ポート番号別パケット数分布(調査目的のスキャンパケットを除く)。その多くがIoT機器に関連したポートだということが分かる